Nổi bật

Kết quả xét duyệt đề tài NCKH-SV đợt 1 năm 2021

4 năm trước

![]Chúc mừng 11 đề tài NCKH-SV thuộc Nhóm Nghiên cứu InSecLab đã được Nhà trường duyệt để thực hiện trong đợt xét tháng 05 năm 2021. MÔ HÌNH IDS PHÂN TÍCH LƯU LƯỢNG LỚN TRÊN MẠNG KHẢ LẬP TRÌNH. Chủ nhiệm đề tài: Lê Bá Trực TRÌNH PHÁT HIỆN TẤN…

Đọc tiếp >>>Chúc mừng sinh viên Lê Khắc Tiến đã có công trình nghiên cứu được chấp nhận đăng tại Tạp chí Computers & Security

4 năm trước

Chúc mừng nhóm nghiên cứu PTNATTT và sinh viên ngành An toàn thông tin Lê Khắc Tiến đã có công trình nghiên cứu được chấp nhận đăng tại tạp chí Computers & Security. Tạp chí này là tạp chí hàng đầu trong lĩnh vực Bảo mật và An toàn thông…

Đọc tiếp >>>Nghiên cứu áp dụng học chuyển tiếp trong phát hiện tấn công mạng của nhóm SV ngành ATTT được chấp nhận đăng tại Hội nghị khoa học SoMET 2021

4 năm trước

Chúc mừng nhóm sinh viên ngành An toàn thông tin, Hoàng Hiệp, Nguyễn Bá Tuân và nhóm nghiên cứu InsecLab đã có công trình nghiên cứu được chấp nhận đăng tại Kỷ yếu Hội nghị khoa học quốc tế SoMET 2021 (The 20th International Conference on Intelligent Software Methodologies, Tools,…

Đọc tiếp >>>Nghiên cứu “Tăng cường khả năng phát hiện của IDS bằng mẫu sinh đối kháng dựa trên GANs” được chấp nhận tại hội nghị khoa học quốc tế RIVF 2021

4 năm trước

Chúc mừng nhóm sinh viên ngành An toàn thông tin, Cao Phan Xuân Quí, Đặng Hồng Quang và nhóm nghiên cứu InSecLab đã có công trình nghiên cứu "Strengthening IDS against Evasion Attacks with GAN-based Adversarial Samples in SDN-enabled network" được chấp nhận đăng tại Kỷ yếu Hội nghị khoa…

Đọc tiếp >>>Nghiên cứu “Phát sinh dữ liệu đối kháng đánh lừa bộ nhận diện Phishing sử dụng GAN”, của InSecLab được chấp nhận đăng tại hội nghị quốc tế RICE-2021

4 năm trước

Nghiên cứu “Phát sinh dữ liệu đối kháng đánh lừa bộ nhận diện Phishing (lừa đảo) sử dụng GAN”, của nhóm nghiên cứu InSecLab được chấp nhận đăng tại hội nghị khoa học quốc tế RICE-2021. Chúc mừng nhóm nghiên cứu Phòng thí nghiệm ATTT (InSecLab) đã có công trình…

Đọc tiếp >>>Nhóm sinh viên lớp ANTT2016 có công trình nghiên cứu về Blockchain được chấp nhận đăng tại hội nghị khoa học quốc tế RICE-2021

4 năm trước

Chúc mừng nhóm sinh viên Thạch Cảnh Nhựt, Phan Đặng Trúc Quyên và nhóm nghiên cứu InSecLab đã có công trình nghiên cứu “A Blockchain-based Secured and Privacy-Preserved Personal Healthcare Record Exchange System” được chấp nhận đăng tại Kỷ yếu Hội nghị quốc tế “Research in Intelligent and Computing in…

Đọc tiếp >>>Giao thức mã hóa đầu cuối Message Layer Security (MLS) trong các ứng dụng nhắn tin nhóm

5 năm trước

Các ứng dụng được triển khai kỹ thuật mã hóa đầu cuối – End-to-End Encryption (E2EE)nhằm cải thiện sự riêng tư của người dùng bằng cách làm cho dữ liệu của họ không thể đọc được bởi bất kỳ ai ngoài người nhận dự định của họ, đặc biệt là…

Đọc tiếp >>>Nhóm sinh viên UIT xuất sắc giành Giải nhất Giải thưởng Sinh viên Nghiên cứu Khoa học Euréka 2020 lĩnh vực CNTT

5 năm trước

Chiều nay, ngày 28.11.2020 tại Nhà văn hoá Thanh niên TP. Hồ Chí Minh (số 4, Phạm Ngọc Thạch, Phường Bến Nghé, Quận 1, TP.HCM), nhóm sinh viên Cao Phan Xuân Quí, Đặng Hồng Quang, Trần Hữu Thanh Tâm, Phạm Quang Minh, Lê Khắc Tiến (Sinh viên ngành…

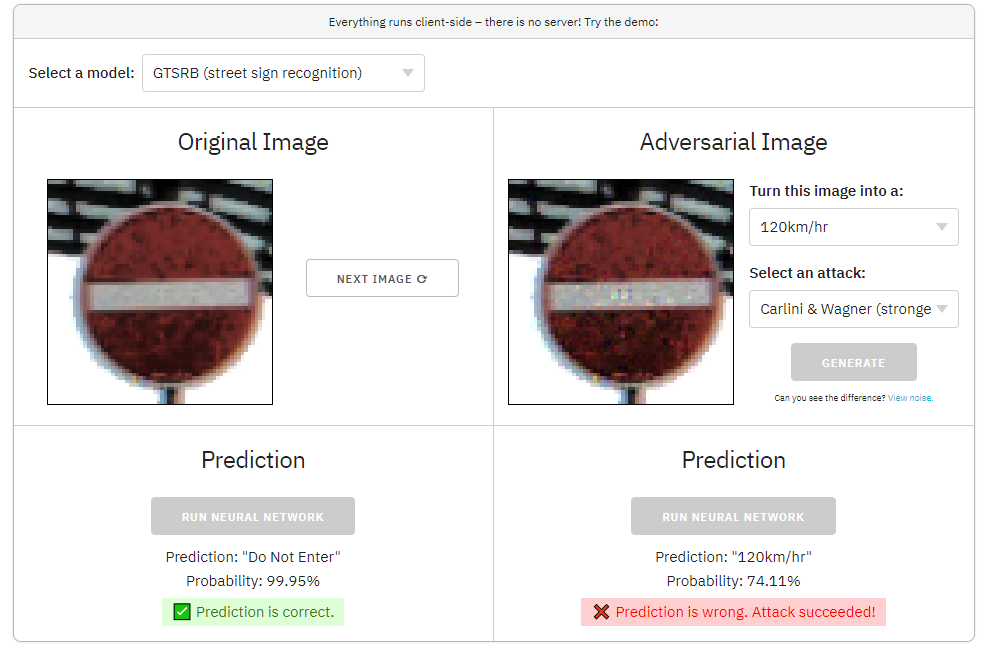

Đọc tiếp >>>Đánh lừa mạng thần kinh nhân tạo như thế nào?

5 năm trước

Trí tuệ nhân tạo hoàn toàn có thể bị đánh lừa Mạng nơ-ron hay mạng thần kinh nhân tạo đang được tung hô do đạt được hiệu suất siêu phàm trong nhiều lĩnh vực, nhưng chúng rất dễ bị đánh lừa. Bạn có thể tham khảo một demo về…

Đọc tiếp >>>Giới nghiên cứu thực hiện “vượt mặt” việc xác thực mã PIN để thanh toán Visa không chạm

5 năm trước

Các nhà nghiên cứu: “Nói cách khác, mã PIN vô dụng trong các giao dịch không tiếp xúc (không chạm – contactless payment) với thẻ Visa.” Một nhóm nghiên cứu học thuật từ Thụy Sĩ đã phát hiện ra một lỗi bảo mật có thể bị lạm dụng để…

Đọc tiếp >>>