Kiến thức

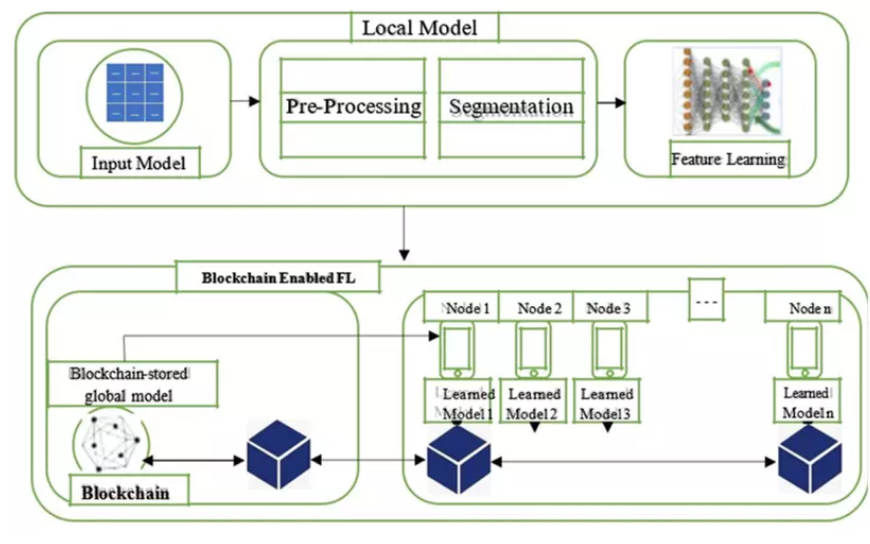

Tổng quan mô hình kết hợp Federated Learning và Blockchain

9 tháng trước

Federated Learning (FL): Khái niệm Các mô hình ML/DL truyền thống thường yêu cầu dữ liệu gốc của người dùng được gửi lên một server trung tâm để train tập trung, điều này gây ảnh hưởng đến quyền riêng tư (privacy). Do đó, các mô hình hiện nay thường sử…

Đọc tiếp >>>WANNARESEARCH ĐÃ CHÍNH THỨC QUAY LẠI VỚI EPISODE 07: “AUDIO DEEPFAKE DETECTION”

10 tháng trước

Chào các bạn yêu thích nghiên cứu và công nghệ thông tin! Sau sự thành công của WannaResearch Episode 06, chúng tôi xin trân trọng thông báo về sự trở lại của chuỗi sự kiện nghiên cứu uy tín với Episode 07: "Audio Deepfake Detection." Buổi seminar này sẽ mang…

Đọc tiếp >>>KHOÁ HỌC PYTHON ĐÃ CÓ MẶT TẠI CNSC, ĐĂNG KÝ NGAY ĐỂ NHẬN ƯU ĐÃI HẤP DẪN, ĐẶC BIỆT LÀ NGƯỜI NHÀ UIT

10 tháng trước

💨 SẮP TỚI CNSC CÓ GÌ? 🔥 KHOÁ HỌC LẬP TRÌNH PYTHON đã có mặt tại CNSC !!! 💼 Và đặc biệt hơn những ưu đãi vô cùng hấp dẫn cho “người nhà” các bạn SINH VIÊN UIT, các bạn đã sẵn sàng sắm ngay chứng chỉ này cho mình…

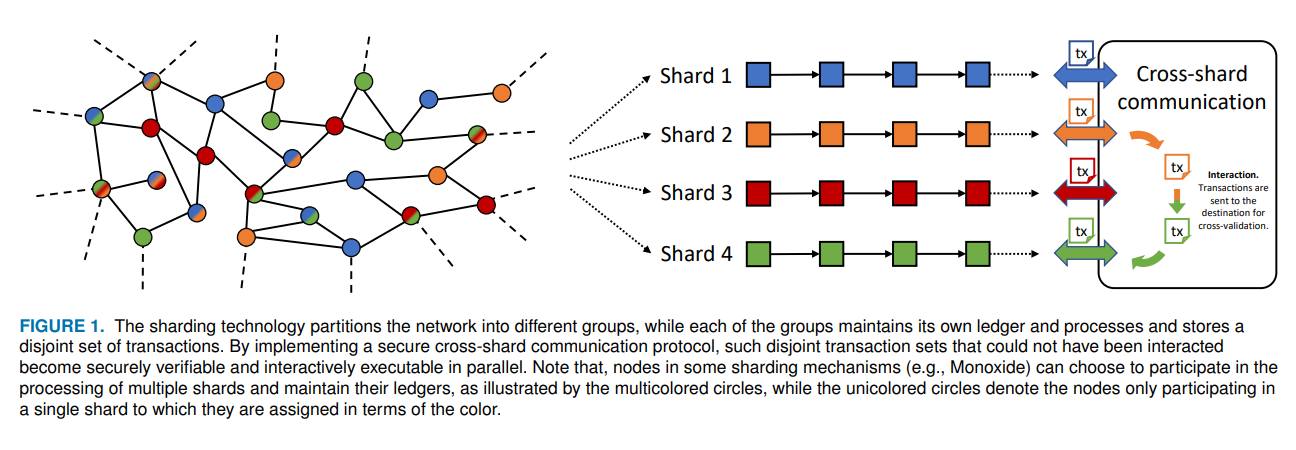

Đọc tiếp >>>Kỹ thuật Sharding trong Blockchain

10 tháng trước

GIỚI THIỆU VỀ SHARDING Sharding cơ bản là một kĩ thuật chia để trị, thực hiện chia một blockchain lớn thành nhiều shard nhỏ với mục đích tăng throughput của hệ thống (tăng số lượng giao dịch mỗi giây) thông qua việc cố gắng xử lý các giao dịch ở…

Đọc tiếp >>>CÂU LẠC BỘ AN TOÀN THÔNG TIN WANNA W1N | CLB, ĐỘI, NHÓM CÓ TẠI UIT

12 tháng trước

✅ Câu lạc bộ An toàn Thông tin WannaW1n là một CLB học thuật trực thuộc Phòng thí nghiệm An toàn thông tin (UIT InSecLab) được thành lập vào ngày 11.11.2020, là nơi quy tụ những bạn sinh viên có niềm đam mê đặc biệt với An toàn thông tin…

Đọc tiếp >>>THÔNG BÁO: DỪNG TIẾP NHẬN ĐĂNG KÝ KHÓA HỌC LINUX SUMMER 2023

1 năm trước

Kính gửi các bạn học viên quan tâm, Phòng thí nghiệm An toàn thông tin (UIT InSecLab) xin trân trọng thông báo rằng việc tiếp nhận đăng ký cho khóa học Linux Summer 2023 sẽ chấm dứt sớm hơn dự kiến vào 15:00 ngày hôm nay (26.07.2023) do số lượng…

Đọc tiếp >>>Khóa học Linux mùa hè miễn phí do InsecLab tổ chức tháng 7/2023

1 năm trước

🔒 KHÁM PHÁ VƯỢT RA NGOÀI TƯỜNG LỬA – KHÓA HỌC LINUX MIỄN PHÍ DO INSECLAB TỔ CHỨC! 🔒 Bạn đã sẵn sàng đón nhận những kiến thức đỉnh cao về hệ điều hành Linux? 🚀 Hãy tham gia ngay vào cuộc hành trình đầy thử thách và tiềm năng,…

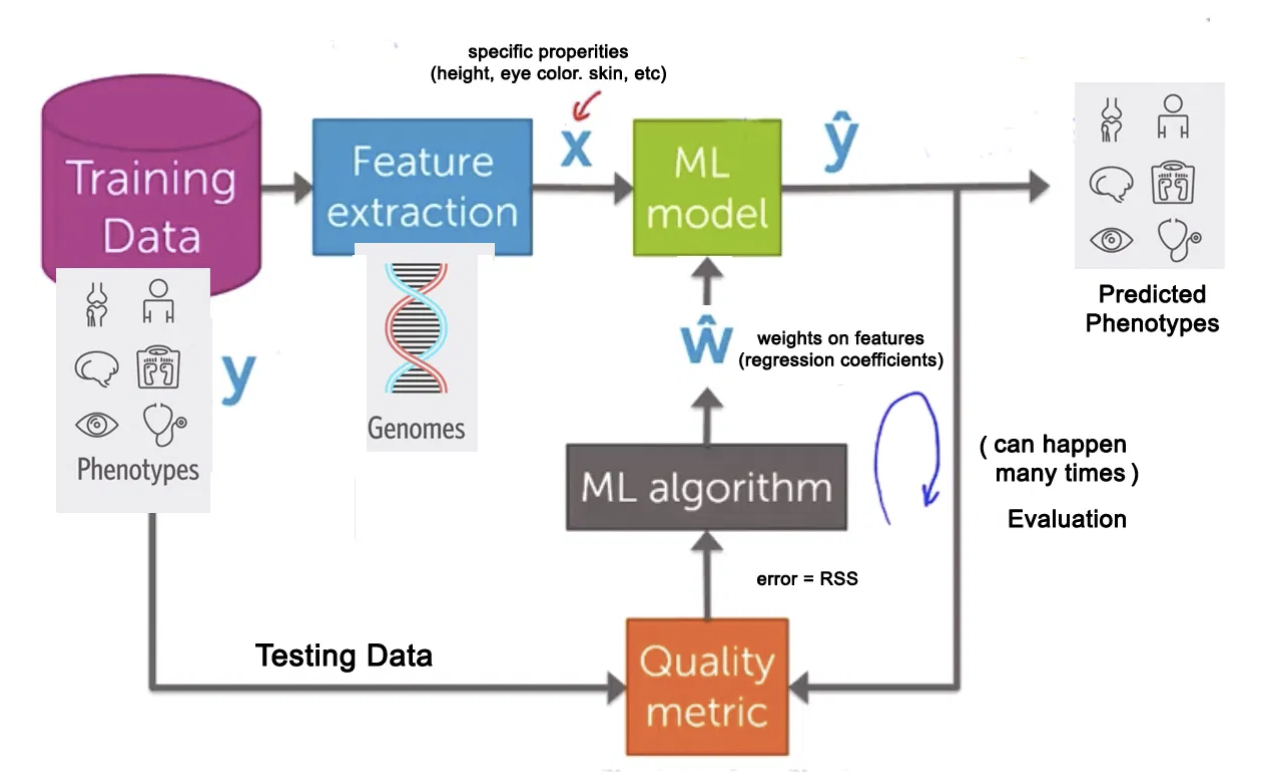

Đọc tiếp >>>DNA, YOU KNOW, IS MIDAS’ GOLD. EVERYONE WHO TOUCHES IT GOES MAD.

3 năm trước

Câu nói được sử dụng làm tiêu đề trích từ câu nói của nhà Sinh lý học và Y học Horace Freeland Judson – người đoạt giải Nobel năm 1962 cho thấy tầm quan trọng của thông tin do DNA cung cấp không chỉ ở lĩnh vực y học mà…

Đọc tiếp >>>Tấn công từ chối dịch vụ phân tán

3 năm trước

??Ngày 15/6 vừa qua báo điện tử Pháp luật thành phố Hồ Chí Minh bị tấn công DDoS khiến nhiều đọc giả không thể truy cập trong hai giờ liền. Nhân dịp này chúng ta cùng ôn lại kiến thức về kiểu tấn công an ninh mạng này.?? ??DDoS là…

Đọc tiếp >>>Phân biệt Mã độc Đa hình và Mã độc Siêu hình: Polymorphic Malware vs. Metamorphic Malware

3 năm trước

[wanna-Tips] Mã độc Đa hình và Mã độc Siêu hình: Polymorphic Malware vs Metamorphic Malware Mọi người thường nghĩ rằng mã độc đa hình (Polymorphic Malware) và mã độc siêu hình (Metamorphic Malware) là giống nhau – với lí do phổ biến là ở góc nhìn tổng thể chung thì:…

Đọc tiếp >>>