Thủ thuật

Bạn thường quản lý mật khẩu như thế nào?

3 năm trước

??Với một người có bộ não là kỳ quan thứ 8 của thế giới (nhưng tiếc lại là kỳ quan phi vật thể) như mình thì việc quản lý mật khẩu trở thành nỗi trăn trở mỗi lần điền đến đoạn mật khẩu khi tạo tài khoản. Thấu hiểu sự…

Đọc tiếp >>>Phân biệt Mã độc Đa hình và Mã độc Siêu hình: Polymorphic Malware vs. Metamorphic Malware

3 năm trước

[wanna-Tips] Mã độc Đa hình và Mã độc Siêu hình: Polymorphic Malware vs Metamorphic Malware Mọi người thường nghĩ rằng mã độc đa hình (Polymorphic Malware) và mã độc siêu hình (Metamorphic Malware) là giống nhau – với lí do phổ biến là ở góc nhìn tổng thể chung thì:…

Đọc tiếp >>>Đăng ký sử dụng máy ảo trên hệ thống cloud của InSecLab

4 năm trước

Hệ thống cloud của Phòng thí nghiệm ATTT được cung cấp nhằm phục vụ công tác học tập, nghiên cứu khoa học về An toàn thông tin của sinh viên, học viên cao học, NCS tại UIT. Để xem được liên kết và đăng ký, vui lòng đăng nhập…

Đọc tiếp >>>Rootkit: Sơ lược về User-mode Rootkit

4 năm trước

Rootkit là gì Rookit là bộ công cụ phần mềm trong thế giới phần mềm độc hại (mã độc). Kẻ tấn công cài đặt chúng như là một phần của backdoor, worm. Sau đó chúng thực hiện các bước để ngăn chặn chủ sở hữu máy tính phát hiện…

Đọc tiếp >>>PhoneSploit – Công cụ sử dụng các cổng Adb để khai thác điện thoại Android

4 năm trước

Hiện nay, các sự cố liên quan đến hack điện thoại di động là một điều không còn quá hiếm gặp, lạ lẫm hay tốn quá nhiều công sức. Tuy nhiên, thực hiện hành động hack này để gây hại cho ai đó hoàn toàn là một điều nguy hiểm…

Đọc tiếp >>>DFIRtriage – Công cụ thu thập bằng chứng kỹ thuật số cho ứng phó sự cố trên Windows

4 năm trước

Giới thiệu Công cụ DFIRtriage được viết bằng ngôn ngữ Python bởi tác giả Travis Foley có chức năng thu thập chứng cứ phục vụ mục đích điều tra trong lĩnh vực truy tìm manh mối chứng cứ số. Nó thực sự hữu ích cho hoạt động phản ứng sự…

Đọc tiếp >>>Runtime Mobile Security (RMS): công cụ có giao diện web dùng để thao tác điều khiển trên lớp và phương thức Java (Android)

4 năm trước

Giới thiệu RMS, được phát triển bởi #FRIDA, là một công cụ có giao diện web mạnh mẽ giúp người dùng thao tác trên các Lớp và Phương thức Java của Android trong Thời gian chạy (Runtime). Bạn có thể dễ dàng kết xuất tất cả các lớp được tải…

Đọc tiếp >>>Danh sách 13 Packer phổ biến nhất dùng trong các phần mềm mã độc

4 năm trước

Giới thiệu Phần mềm độc hại (mã độc) có thể gây hại cho bất kỳ hệ thống nào và các trình đóng gói (Packer) giúp phần mềm độc hại đi trước một bước so với phần mềm bảo mật. Nhưng chính xác thì những trình đóng gói Packer làm gì?…

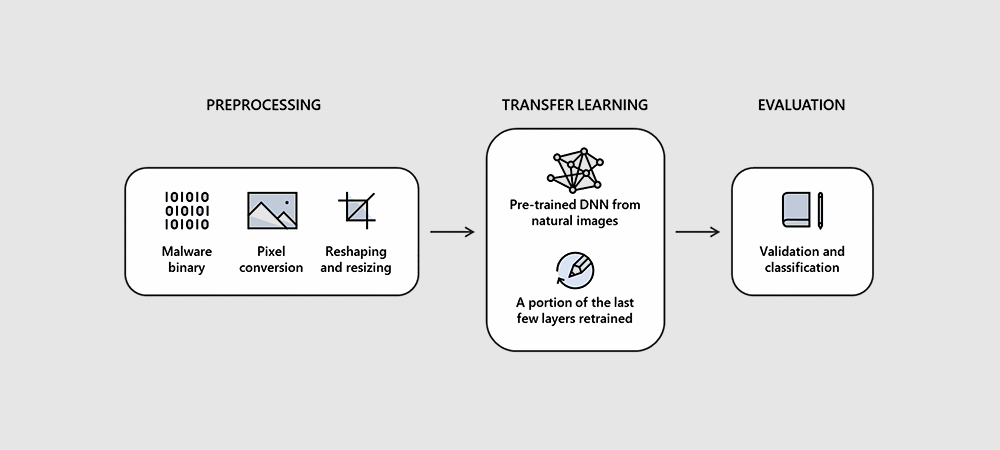

Đọc tiếp >>>Dự án hợp tác của Microsoft và Intel sử dụng phương pháp chuyển đổi mã độc thành hình ảnh để phân tích

4 năm trước

STAMINA là một dự án hợp tác giữa Microsoft và Intel Labs để giải quyết bài toán phát hiện và phân loại mã độc dựa trên cách tiếp cận học sâu (deep learning). Hình 1 – Qui trình thực hiện trong dự án nghiên cứu STAMINA Đây là một dự…

Đọc tiếp >>>[Sê-ri KST] Vai trò của DNA trong xét nghiệm virus sinh học và ứng dụng trong xác định virus máy tính

4 năm trước

[Sê-ri KST]: VAI TRÒ CỦA DNA TRONG XÉT NGHIỆM VIRUS SINH HỌC VÀ ỨNG DỤNG TRONG XÁC ĐỊNH VIRUS MÁY TÍNH ***Kỳ 1: Virus sinh học và Kỹ thuật xét nghiệm Realtime PCR Trong bối cảnh đại dịch Covid-19 đang lây lan với tốc độ chóng mặt toàn cầu,…

Đọc tiếp >>>