Kiến thức

Phân biệt Mã độc Đa hình và Mã độc Siêu hình: Polymorphic Malware vs. Metamorphic Malware

4 năm trước

[wanna-Tips] Mã độc Đa hình và Mã độc Siêu hình: Polymorphic Malware vs Metamorphic Malware Mọi người thường nghĩ rằng mã độc đa hình (Polymorphic Malware) và mã độc siêu hình (Metamorphic Malware) là giống nhau – với lí do phổ biến là ở góc nhìn tổng thể chung thì:…

Đọc tiếp >>>Tốt hơn cả những mật khẩu tốt nhất: Dùng 2FA (bảo mật 2 lớp) để làm tài khoản bạn khó bị hack hơn

4 năm trước

Chỉ một lần bị lộ dữ liệu, cả cuộc sống “online” và thực tại của bạn đều bị đảo lộn hết. Vấn đề ở đây nằm ở mật khẩu, cách bảo mật tài nguyên vô vọng để bảo mật tài nguyên quý giá. Đừng để bị ru ngủ bởi cảm…

Đọc tiếp >>>[Writeup-RE] KAF CTF 2020 (SSE_KEYGENME) x HTB Uni 2020 (my_name_is, Patch_of_the_Ninja)(Bootcamp CTF WannaGame Winter Season Ep. 2-3 )

4 năm trước

Nhóm Wanna.One chia sẻ một số Challenges giải được và việc chia sẻ writeup nhằm mục đích giao lưu học thuật. Mọi đóng-góp ý-kiến bọn mình luôn-luôn tiếp nhận qua mail: wannaone.uit@gmail.com Tác giả: phuonghoang SSE_KEYGENME (Mã nguồn) 1. Khởi đầu Bước đầu tiên mình làm là cứ thử kiểm…

Đọc tiếp >>>K14 chia sẻ về trải nghiệm chơi CTF năm nhất Đại học kỳ 4: Tìm hiểu và làm quen những bài tập về CTF mảng OSINT

4 năm trước

Author: St1rr1ng WHAT IS OSINT? OSINT là 1 cụm viêt tắt cho Open Source Intelligency. Trong đó Open Source hay còn gọi là những nguồn mở được public trên internet và Intelligency là Tình báo (sự thu thập các tin tức). Từ đó ta có thể hiểu được là đây chính…

Đọc tiếp >>>Giao thức mã hóa đầu cuối Message Layer Security (MLS) trong các ứng dụng nhắn tin nhóm

4 năm trước

Các ứng dụng được triển khai kỹ thuật mã hóa đầu cuối – End-to-End Encryption (E2EE)nhằm cải thiện sự riêng tư của người dùng bằng cách làm cho dữ liệu của họ không thể đọc được bởi bất kỳ ai ngoài người nhận dự định của họ, đặc biệt là…

Đọc tiếp >>>K14 chia sẻ về cuộc thi CTF đầu tiên kỳ 3: Những bài tập làm quen với CTF mảng Forensics

4 năm trước

Đây chỉ là những challenges đơn giản mà mình đã tổng hợp để các bạn có thể hiểu sơ qua những gì mà khi chơi mảng Forensics phải làm. Và từ những cái cơ bản này các bạn có thể đi sâu hơn để trở thành Main Forensics nhé! Con…

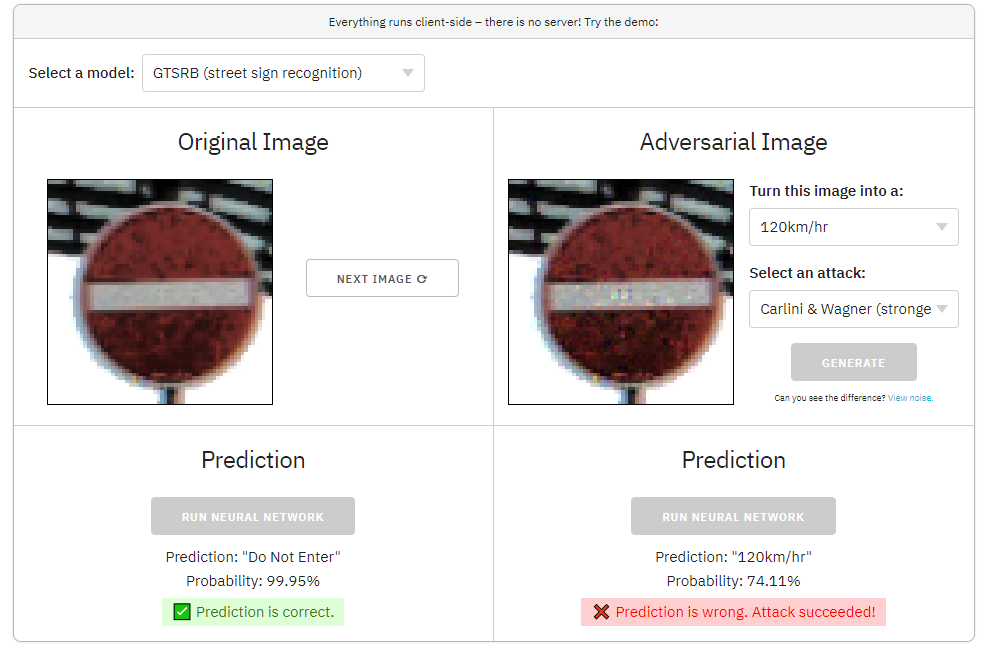

Đọc tiếp >>>Đánh lừa mạng thần kinh nhân tạo như thế nào?

5 năm trước

Trí tuệ nhân tạo hoàn toàn có thể bị đánh lừa Mạng nơ-ron hay mạng thần kinh nhân tạo đang được tung hô do đạt được hiệu suất siêu phàm trong nhiều lĩnh vực, nhưng chúng rất dễ bị đánh lừa. Bạn có thể tham khảo một demo về…

Đọc tiếp >>>Deep Transfer Learning: Học chuyển tiếp là gì và lí do phổ biến

5 năm trước

Giới thiệu Như chúng ta đã biết, các mô hình học sâu (deep learning) gặp phải vấn đề là đói dữ liệu. Các mô hình này yêu cầu đào tạo, huấn luyện với hàng ngàn hoặc thậm chí hàng triệu điểm dữ liệu trước khi đưa ra dự đoán…

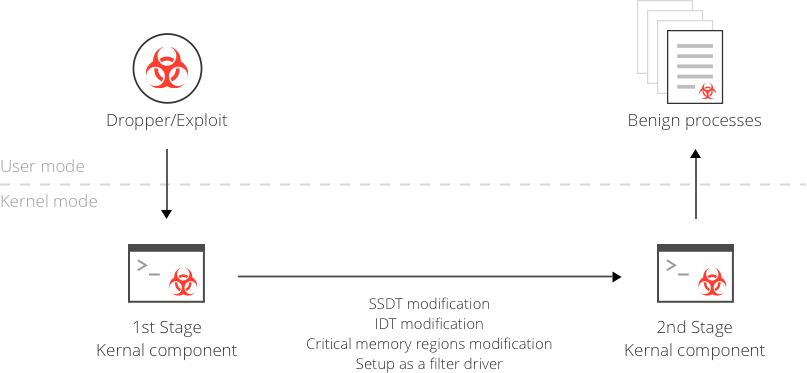

Đọc tiếp >>>Dropper và Loader – kẻ đồng phạm của Rootkit

5 năm trước

Đồng phạm của Rootkit Một rootkit không thể tự lây nhiễm vào các máy tính mục tiêu. Để lan truyền và lây lan một rootkit, những kẻ tấn công tạo ra một mối đe dọa hỗn hợp để khai thác một số lỗ hổng khác nhau và xâm nhập vào…

Đọc tiếp >>>Rootkit: Sơ lược về User-mode Rootkit

5 năm trước

Rootkit là gì Rookit là bộ công cụ phần mềm trong thế giới phần mềm độc hại (mã độc). Kẻ tấn công cài đặt chúng như là một phần của backdoor, worm. Sau đó chúng thực hiện các bước để ngăn chặn chủ sở hữu máy tính phát hiện…

Đọc tiếp >>>