Kiến thức

Phân biệt vai trò của Packer, Crypter, và Protector trong các phần mềm độc hại

5 năm trước

Trong bài viết này, chúng tôi sẽ cố gắng giải thích các thuật ngữ về Packer (Trình đóng gói), crypter (Trình mã hóa) và Protector (Trình bảo vệ) trong ngữ cảnh chúng được sử dụng trong phần mềm độc hại như thế nào. Hãy nhớ rằng không có định…

Đọc tiếp >>>PhoneSploit – Công cụ sử dụng các cổng Adb để khai thác điện thoại Android

5 năm trước

Hiện nay, các sự cố liên quan đến hack điện thoại di động là một điều không còn quá hiếm gặp, lạ lẫm hay tốn quá nhiều công sức. Tuy nhiên, thực hiện hành động hack này để gây hại cho ai đó hoàn toàn là một điều nguy hiểm…

Đọc tiếp >>>Runtime Mobile Security (RMS): công cụ có giao diện web dùng để thao tác điều khiển trên lớp và phương thức Java (Android)

5 năm trước

Giới thiệu RMS, được phát triển bởi #FRIDA, là một công cụ có giao diện web mạnh mẽ giúp người dùng thao tác trên các Lớp và Phương thức Java của Android trong Thời gian chạy (Runtime). Bạn có thể dễ dàng kết xuất tất cả các lớp được tải…

Đọc tiếp >>>Danh sách 13 Packer phổ biến nhất dùng trong các phần mềm mã độc

5 năm trước

Giới thiệu Phần mềm độc hại (mã độc) có thể gây hại cho bất kỳ hệ thống nào và các trình đóng gói (Packer) giúp phần mềm độc hại đi trước một bước so với phần mềm bảo mật. Nhưng chính xác thì những trình đóng gói Packer làm gì?…

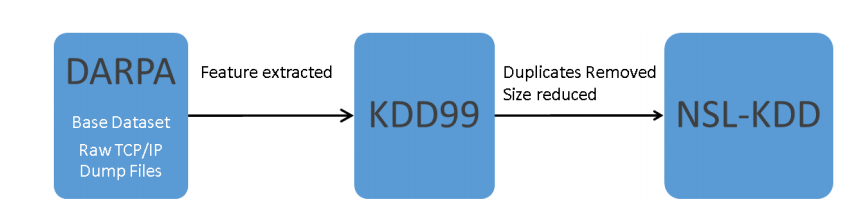

Đọc tiếp >>>NSL-KDD: Góc nhìn chi tiết về tập dữ liệu huấn luyện cho các IDS

5 năm trước

Phương pháp để các hệ thống hoặc mạng có thể tránh bị malware hoặc lưu lượng mạng xấu từ Internet tấn công là triển khai các hệ thống ở các vị trí nhằm bảo vệ các thông tin quan trọng trong các máy tính hoặc hệ thống mạng. Những hệ…

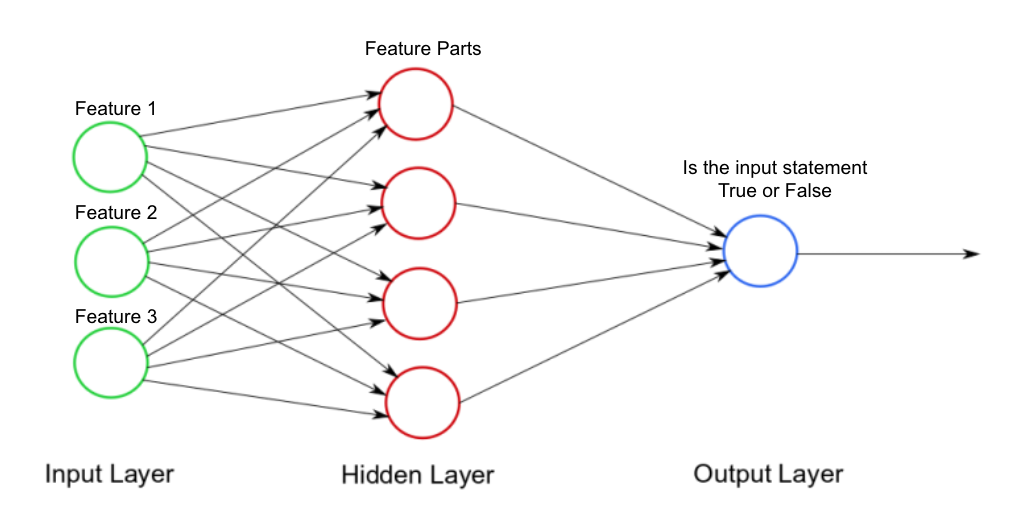

Đọc tiếp >>>Mạng thần kinh nhân tạo đưa ra dự đoán như thế nào?

5 năm trước

Gần đây, mạng thần kinh nhân tạo (neural network) nhận được nhiều sự quan tâm từ giới nghiên cứu cũng như công chúng yêu công nghệ. Các mô hình này là một hệ thống tính toán có các nút (node) liên kết với nhau và hoạt động tương tự như…

Đọc tiếp >>>Sự tranh đấu của các hệ thống phát hiện xâm nhập (IDS) hiện nay

5 năm trước

Trong thời đại ngày nay, vấn đề an ninh bảo mật luôn tạo nhiều tiếng vang trong thế giới công nghệ. với lý do chính đáng, các câu hỏi và mối quan tâm xoay quanh quyền riêng tư và sự an toàn của thông tin cá nhân của người dùng…

Đọc tiếp >>>IDSGAN: Tiềm năng của Hệ thống Phát hiện xâm nhập (IDS) dựa trên Mạng sinh đối kháng (GAN)

5 năm trước

Dưới sự phát triển của các công nghệ học máy – học sâu, nhiều người bắt đầu cũng nhận thức được rằng các Hệ thống phát hiện xâm nhập (Intrusion Detection Systems – IDS) dựa trên phương pháp học máy sẽ chịu nhiều rủi ro trước kiểu tấn công đối…

Đọc tiếp >>>Danh sách hội nghị top đầu chuyên ngành an toàn thông tin

6 năm trước

Một số hội nghị uy tín chuyên ngành bảo mật, an toàn thông tin được tổ chức định kỳ trên thế giới, như ACM CCS, IEEE S&P, Usenix Sec, … với tỉ lệ bài báo được chấp nhận được đánh giá là khó, nhằm đảm bảo những bài báo tại các hội…

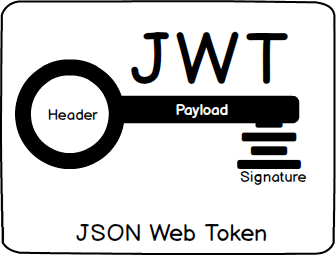

Đọc tiếp >>>Vai trò của JWT trong bảo mật các dịch vụ RESTFul API

6 năm trước

I. Giới thiệu về JWT JSON Web Token (JWT) là một tiêu chuẩn mở (RFC 7519) định nghĩa cách thức truyền tin an toàn giữa các bên bằng JSON object. Thông tin token được xác thực và đánh dấu dựa trên Signature của nó. Phần Signature này được mã…

Đọc tiếp >>>