Được đặt tên là OSX.EvilQuest, ransomware này khác với ransomware macOS trước đây vì bên cạnh việc mã hóa các file của nạn nhân, EvilQuest cũng cài đặt keylogger và đánh cắp các file liên quan đến ví tiền điện tử từ các máy bị nhiễm. Điều này có nghĩa là, ngay cả khi nạn nhân đã trả tiền, kẻ tấn công vẫn có quyền truy cập vào máy tính của họ và tiếp tục ăn cắp các tập tin và ghi lại thao tác gõ trên bàn phím.

Nhà nghiên cứu đầu tiên phát hiện ra ransomware EvilQuest mới là Dinesh Devadoss từ Phòng thí nghiệm K7 Lab. Anh đã đăng tweet phát hiện của mình ngày 29 tháng 6 trên mạng xã hội Twitter.

Ransomware này được tìm thấy trong bản crack của phần mềm DJ nổi tiếng Mixed In Key, cũng như tường lửa của MacOs tên là Little Snitch.

Một diễn đàn ở Nga cung cấp bản lậu Little Snitch bị nhiễm malware

Một diễn đàn ở Nga cung cấp bản lậu Little Snitch bị nhiễm malware

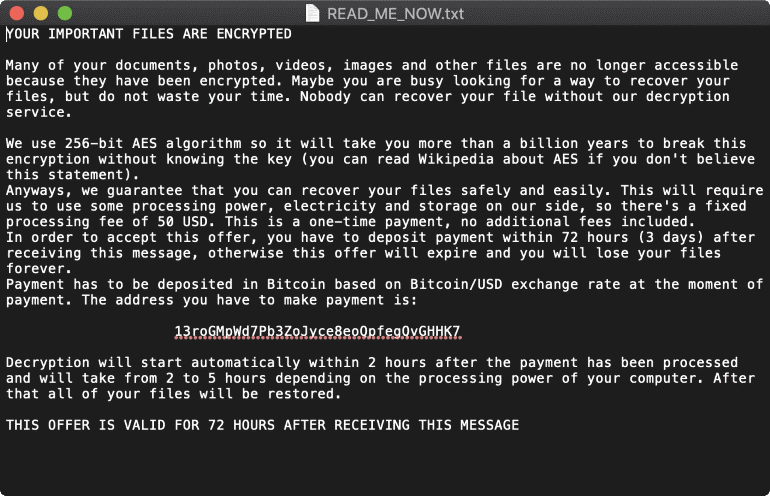

Theo một phân tích kỹ thuật chuyên sâu về EvilQuest vào hôm 29-06-2020, ransomware này khá đơn giản, và nó mã hóa tệp của người dùng ngay khi được chạy. Khi quá trình mã hoá tệp kết thúc, một cửa sổ Pop-up được hiển thị, cho nạn nhân biết họ đã bị nhiễm ransomware và các tệp của họ bị mã hóa.

Nạn nhân được hướng dẫn mở file ghi chú ở Desktop như bên dưới:

Ransomware sẽ mã hóa bất kỳ tệp nào có phần mở rộng sau:

.pdf, .doc, .jpg, .txt, .pages, .pem, .cer, .crt, .php, .py, .h, .m, .hpp, .cpp, .cs, .pl, .p , .p3, .html, .webarchive, .zip, .xsl, .xslx, .docx, .ppt, .pptx, .keynote, .js, .sqlite3, .wallet, .dat

Sau khi quá trình mã hóa kết thúc, ransomware cài đặt một keylogger để ghi lại tất cả các tổ hợp phím của người dùng, reverse shell để kẻ tấn công có thể kết nối với máy chủ bị nhiễm và chạy các lệnh tùy chỉnh, và cũng sẽ tìm cách đánh cắp các loại tệp sau, thường được sử dụng bởi ứng dụng ví tiền điện tử.

- "wallet.pdf"

- "wallet.png"

- "key.png"

- "*.p12"

EvilQuest là chủng ransomware thứ ba đã nhắm mục tiêu tới người dùng macOS sau KeRanger và Patcher . Một chủng ransomware macOS khác có tên Mabouia chỉ tồn tại ở lý thuyết và chưa bao giờ được phát hành trong thế giới thực.

Tổng hợp: TNP