Các hoạt động của mã độc tống tiền (ransomware) RagnarLocker được xác nhận khởi chạy từ môi trường máy ảo Windows XP trong phần mềm Oracle VirtualBox để che giấu sự hiện diện của chúng trên các máy tính bị nhiễm. Điều này được xem như là một cách hiệu quả để phần mềm ransomware hoạt động trong môi trường "an toàn", ngoài tầm với của phần mềm chống vi-rút trong máy tính nạn nhân.

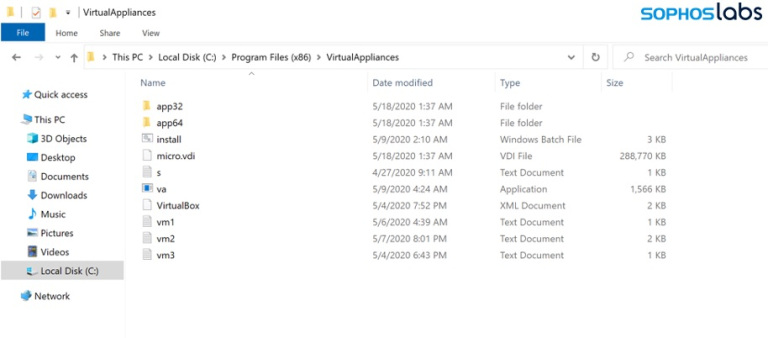

Hình - Tập tin máy ảo của mã độc tống tiền Ragnar Locker được sao chép vào thư mục chứa máy ảo trên máy tính nạn nhân

Ramgar Locker sử dụng cách mã hóa tập tin mới để tránh né sự phát giác từ các phần mềm diệt virus. Cụ thể, ransomware đã được chạy trong một máy ảo Windows XP -VirtualBox. Bộ đóng gói của mã độc tống tiền Ragnar Locker là một tập tin cài đặt Microsoft Installer (msi) 122MB, sau khi cài đặt xong nó bao gồm 282MB máy ảo Windows XP và 49KB file mã độc.

Các tin tặc đứng sau Ragnar Locker đã từng biết đến trước đó với mục đích tấn công vào các công ty đánh cách dữ liệu để đòi tiền chuộc. Vào tháng 4.2020, các tin tặc đã tấn công mạng vào công ty Energias của Bồ Đào Nha đánh cắp 10TB dữ liệu nhạy cảm, yêu cầu thanh toán 1.580 bitcoin (khoảng 11 triệu đô la Mỹ) và đe dọa tiết lộ dữ liệu nếu không được trả tiền chuộc.

Trong các cuộc tấn công trước đó, Ragnar Locker tấn công thông qua khai thác lỗ hổng của các dịch vụ hoặc tấn công qua Remote Desktop. Sau khi truy cập được vào quyền quản trị domain, nó đã sử dụng Windows Group Policy Objects (GPO) hoặc Powershell để cài đặt và phát tán đến các máy tính khác.

Còn trong cuộc tấn công mới được phát hiện này, Ragnar Locker đã sử dụng GPO để thực thi chương trình Windows Installer (msiexec.exe) trên các máy tính. Cụ thể, mục tiêu của tin tặc là tải và cài đặt một file MSI 122MB gồm:

- Một bộ cài phần mềm VirtualBox phiên bản 3.0.4. từ 5/8/2009

- Một file máy ảo tên micro.vdi – đây là một file máy ảo Windows XP SP3, trong máy ảo chứa ransomware có kích thước 49KB

- Một chương trình thực thi có tên va.exe

- Một file install.bat

- Một số file hỗ trợ khác

Phần mềm virtualbox và máy ảo được hacker sao chép vào thư mục C:\Program Files (x86)\VirtualAppliances.

Sau khi hoàn tất cài đặt, Trình cài đặt MSI thực thi tập tin va.exe, lần lượt chạy tập lệnh trong tập tin install.bat. Nhiệm vụ đầu tiên của script này là đăng ký và chạy các phần mở rộng (extension) cần thiết cho VirtualBox như VBoxC.dll, VBoxRT.dll và trình điều khiển (driver) VboxDrv.sys. Tiếp đó, mã độc tống tiền này sẽ tìm kiếm và thực hiện nhiệm vụ của mình trên máy nạn nhân.

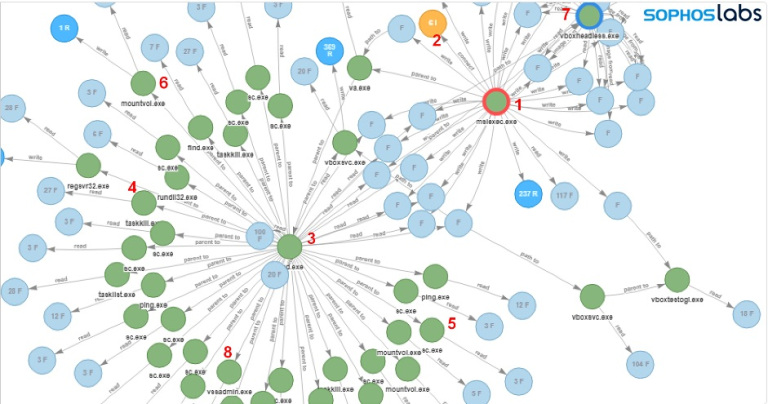

Hình minh họa dưới đây là hình ảnh mô tả quá trình cài đặt của ransomware Ragnar Locker, được cung cấp bởi Sophos Intercept X.

Các bước thực thi của ransoware được xác định trong quá trình phân tích log:

1. Thực thi Microsoft Installer (msiexec.exe)

2. Tải và thực thi gói MSI

3. Thực thi file bat: cmd.exe /c “C:\Program Files (x86)\VirtualAppliances\install.bat”

4. Thử tắt tiến trình của AntiVirus: taskkill /IM SavService.exe /F

5. Thử dừng service của AntiVirus và các tiến trình khác: sc stop mysql

6. Chia sẻ các ổ đĩa có thể truy cập: mountvol E: \\?\Volume{174f8ec6-d584-11e9-8afa-806e6f6e6963}\

7. Bắt đầu chạy máy ảo: C:\Program Files (x86)\VirtualAppliances\app64\VBoxHeadless.exe” –startvm micro -v off

8. Xóa shadow: vssadmin delete shadows /all /quiet

Chi tiết về kỹ thuật của Ragnar Locker, các bạn có thể theo dõi tại báo cáo bảo mật của Sophos tại đây.

Nguồn: Sophos