Một fileless worm có tên là FritzFrog đã được tìm thấy đang điều khiển các thiết bị Linux - máy chủ công ty, bộ định tuyến và thiết bị IoT – những thiết bị có SSH thành một mạng botnet ngang hàng (P2P) với mục tiêu rõ ràng là khai thác tiền điện tử.

(Fileless worm là một loại phần mềm độc hại nhưng nó lưu trữ bản thân ở trên RAM, bộ nhớ bị xóa sạch khi tắt máy tính. Do vậy, rất khó để phát hiện và pháp chứng những mẫu worm này -ND)

Tuy nhiên, phần mềm độc hại này đồng thời tạo ra một backdoor trên các máy nạn nhân, cho phép những kẻ tấn công có thể truy cập lại hệ thống sau đó ngay cả khi mật khẩu SSH đã được thay đổi.

“Khi nhìn vào số lượng mã dành cho mô-đun khai thác tiền điện tử, so với mô-đun P2P và mô-đun sâu máy tính ('cracker') - chúng tôi có thể nói rằng những kẻ tấn công quan tâm nhiều đến việc truy cập vào các máy chủ bị tấn công hơn là kiếm lợi nhuận thông qua đào tiền ảo( Monero)” Trích lời trưởng nhóm nghiên cứu của Guardicore Labs, Ophir Harpaz nói với Help Net Security.

“Việc truy cập và kiểm soát các máy chủ SSH này có thể có ích hơn nhiều so với việc lây lan phần mềm đào tiền ảo. Bởi vì malware này có đủ quyền để chạy bất kì tập tin nào trên máy nạn nhân, có thể botnet này được bán trong darknet và giúp những người khai thác FritzFrog này đạt được mục đích, đáp ứng mọi yêu cầu bất hợp pháp của nó.”

Mục tiêu của FritzFrog

FritzFrog, là một worm theo dạng mô-đun, đa luồng và fileless,cố gắng phát triển thành một mạng botnet ngang hàng (P2P) đa chức năng, bằng cách đột nhập vào các địa chỉ IP công cộng, bỏ qua các phạm vi đã biết được lưu cho các địa chỉ riêng.

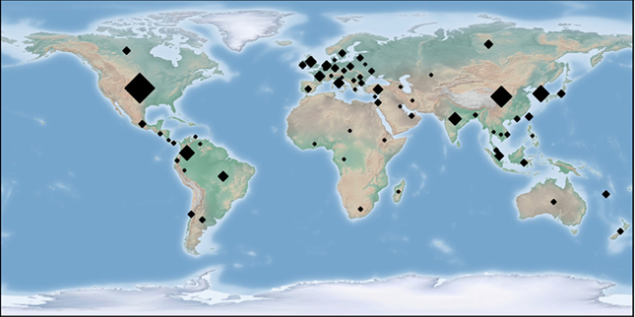

Mạng botnet có nodes(các nút) trên toàn cầu:

Harpaz giải thích: “Trong khi nghe lén mạng FritzFrog P2P, chúng tôi đã thấy danh sách mục tiêu bao gồm các địa chỉ IP tuần tự, dẫn đến việc quét các dải IP trên internet rất có hệ thống”.

Kể từ tháng 1 năm 2020, FritzFrog đã nhắm mục tiêu địa chỉ IP của các văn phòng chính phủ, tổ chức giáo dục, trung tâm y tế, ngân hàng và nhiều công ty viễn thông, và nó đã phá vỡ thành công hơn 500 máy chủ SSH.

Phần mềm độc hại chuyên nghiệp

Được viết bằng ngôn ngữ Golang, phần mềm độc hại dường như là tác phẩm của các nhà phát triển phần mềm chuyên nghiệp:

- Nó là fileless worm , nghĩa là nó có thể tập hợp và thực thi các payload trên bộ nhớ.

- Linh hoạt hơn trong việc thực hiện tấn công brute-force, đồng thời vẫn giữ được tính hiệu quả do luôn phân phối đồng đều các mục tiêu tấn công trong mạng lưới.

- Nó hiệu quả - không có hai nodes(nút) nào trong mạng cố gắng "crack"(bẻ khóa) cùng một máy mục tiêu.

- Giao thức P2P độc quyền được viết lại từ đầu (không dựa trên triển khai hiện có).

- Tạo một backdoor để duy trì truy cập trong tương lai bằng cách thêm một SSH-RSA public key trên file “authorized_keys” của SSH. Điều này sẽ giúp kẻ tấn công có thể đăng nhập xác thực vào hệ thống của nạn nhân mà không cần dựa vào mật khẩu nữa.

Những thứ khác khiến mã độc này trở nên mạnh mẽ:

- Để tránh bị phát hiện, mã độc này ngụy trang dưới dạng ifconfig và nginx hoặc libexec(được sử dụng khi khai thác Monero).

- Nút mạng trên botnet của kẻ tấn công sẽ “bám” vào một nạn nhân mục tiêu qua SSH, sau đó sử dụng tiện ích netcat để thiết lập kết nối với một máy chủ từ xa.Bất kỳ lệnh nào được gửi qua SSH đều được sử dụng làm đầu vào của netcat và được truyền tới phần mềm độc hại.

“Ngay cả với cách gửi lệnh sáng tạo này, quá trình vẫn hoàn toàn tự động và vẫn chạy dưới sự kiểm soát của phần mềm độc hại. Ngay cả sau khi tạo kênh P2P này cho máy chủ mới bị nhiễm, phần mềm độc hại vẫn tiếp tục cung cấp lệnh cho nạn nhân ”, Harpaz lưu ý.

Tuy nhiên, rất có thể các lệnh thủ công, do con người vận hành được gửi đến các mạng ngang hàng. Để chặn mạng, các nhà nghiên cứu Guardicore Labs đã phát triển một chương trình trao đổi khóa với phần mềm độc hại và có khả năng gửi lệnh và nhận kết quả đầu ra của chúng. Chương trình này cho phép chúng tôi điều tra bản chất và phạm vi của mạng, có thể tham gia vào mạng bằng cách “tiêm” các nút của chính mình và tham gia vào lưu lượng P2P đang diễn ra.

Kiểm tra xem máy của bạn có phải là một phần của mạng botnet hay không:

Việc phát hiện phần mềm đào tiền ảo trên máy máy chủ SSH không phải là bằng chứng cho thấy máy của bạn đã bị nhiễm, vì phần mềm độc hại sẽ kiểm tra xem máy có thể khai thác hay không.

Guardicore Labs cung cấp tập lệnh phát hiện FritzFrog để chạy trên máy chủ SSH. Tập tin này giúp tìm kiếm các chỉ số FritzFrog về việc phần mềm độc hại đang lắng nghe trên cổng 1234 và lưu lượng TCP qua cổng 5555 (lưu lượng mạng đến mỏ đào Monero).

Khi khởi động lại máy/ các thiết bị bị ảnh hưởng sẽ xóa phần mềm độc hại khỏi bộ nhớ và chấm dứt quá trình hoạt động của phần mềm độc hại đó, tuy nhiên nạn nhân ngay lập tức được đăng nhập vào mạng P2P lại với thông tin đăng nhập của nó, nó sẽ bị nhiễm lại ngay lập tức.

Thay vào đó, quản trị viên nên:

- Chấm dứt các tiến trình nghi là malware

- Thay đổi mật khẩu SSH thành mật khẩu mạnh và sử dụng public key xác thực

- Xóa public key của FritzFrog khỏi tệp authorized_keys để đóng backdoor ngăn những kẻ tấn công truy cập vào máy.

- Bộ định tuyến và các thiết bị IoT thường để lộ cổng SSH nên dễ bị ảnh hưởng bởi các cuộc tấn công như FritzFrog. Vì thế, người dùng nên cân nhắc thay đổi cổng SSH hoặc vô hiệu hóa hoàn toàn quyền truy cập SSH nếu dịch vụ đó không được sử dụng thường xuyên.

Nguồn tham khảo: https://www.helpnetsecurity.com/2020/08/19/fileless-worm-p2p-botnet/