Hãy tưởng tượng, khi bạn gửi đồ cho một người bạn ở thành phố bên cạnh, sử dụng dịch vụ Grab chẳng hạn; nhưng mình thì không muốn bạn chuyển thành công. Đợi một lúc lâu thật lâu, mặc dù shipper đã báo giao thành công nhưng người bên kia vẫn chưa nhận được. Hóa ra, bản đồ của anh shipper đã bị mình dẫn đi một hướng khác, cho người khác nhận. Đó là cách mà tấn công BGP diễn ra trên thế giới Internet.

Để hiểu rõ hơn, chúng ta cần tìm hiểu sơ qua về Internet

Internet , viết tắt của interconnected networks. Nó là một tập hợp nhiều mạng nối với nhau.Internet là một mạng phân tán - nghĩa là không có một máy tính nào điều khiển toàn bộ hệ thống Internet. Bất kỳ máy tính hoặc phần cứng nào có thể gửi và nhận dữ liệu theo đúng cách (ví dụ: sử dụng đúng các giao thức mạng) đều có thể là một phần của Internet.

Autonomous system (AS) là những mạng lớn cấu thành Internet. Tưởng tượng AS giống như bưu cục tỉnh vậy. Thư được gửi từ thành phố Hồ Chí Minh tới Hà Nội phải đi qua bưu cục Tp.HCM, qua các tỉnh khác rồi đến bưu cục Hà Nội, rồi bưu cục Hà Nội sẽ tìm người nhận trên phong bì và phát cho người đó. Tương tự, gói tin mạng sẽ "nhảy" từ AS này đến AS khác, cho đến khi nó đến được AS chứa địa chỉ IP đích.

Mỗi AS kiểm soát một tập hợp địa chỉ IP cụ thể, cũng như mọi bưu điện của tỉnh chịu trách nhiệm gửi thư đến tất cả các địa chỉ trong tỉnh đó. Phạm vi địa chỉ IP mà một AS nhất định có quyền kiểm soát được gọi là "không gian địa chỉ IP" của chúng.

Hầu hết các AS kết nối với một số AS khác. Thông thường, mỗi AS được vận hành bởi một tổ chức lớn, chẳng hạn như nhà cung cấp dịch vụ Internet (ISP), một công ty công nghệ doanh nghiệp lớn, trường đại học hoặc cơ quan chính phủ.

Mỗi AS được ấn định một số chính thức (ASN), tương tự như cách mọi doanh nghiệp có giấy phép kinh doanh với một số chính thức, duy nhất. Nhưng không giống như các doanh nghiệp, các bên bên ngoài thường đề cập đến các AS theo số của họ.

ASN chỉ được yêu cầu cho giao tiếp bên ngoài với bộ định tuyến liên mạng . Các bộ định tuyến và máy tính bên trong một AS có thể không cần biết số của AS đó, vì chúng chỉ giao tiếp với các thiết bị trong AS đó.

AS thông báo chính sách định tuyến (routing) của họ tới các AS và bộ định tuyến khác thông qua Giao thức Cổng biên giới (BGP). BGP là giao thức định tuyến các gói dữ liệu giữa các AS. Nếu không có thông tin định tuyến này, việc vận hành Internet trên quy mô lớn sẽ nhanh chóng trở nên phiền toái: các gói dữ liệu sẽ bị mất hoặc mất quá nhiều thời gian để đến đích.

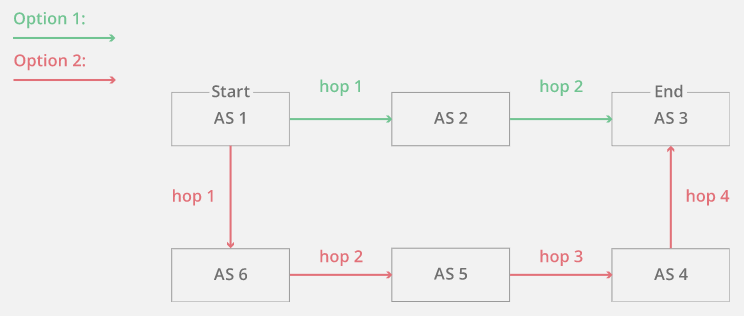

Mỗi AS sử dụng BGP để thông báo địa chỉ IP nào mà chúng chịu trách nhiệm và những AS khác mà chúng kết nối với. Các bộ định tuyến BGP lấy tất cả thông tin này từ các AS trên khắp thế giới và đưa vào cơ sở dữ liệu gọi là bảng định tuyến để xác định các đường dẫn nhanh nhất từ AS đến AS. Khi các gói đến, các bộ định tuyến BGP tham chiếu đến bảng định tuyến của chúng để xác định AS gói nào sẽ được chuyển đến tiếp theo.

Với rất nhiều AS trên thế giới, các bộ định tuyến BGP liên tục cập nhật bảng định tuyến của họ. Khi một mạng offline, các mạng mới online và các AS mở rộng hoặc thu hẹp không gian địa chỉ IP của chúng, tất cả thông tin này phải được thông báo qua BGP để bộ định tuyến BGP có thể điều chỉnh bảng định tuyến của chúng.

Thế còn IP? Mình nhớ IP để định tuyến mà?

IP, hay Internet Protocol , thực sự được sử dụng để định tuyến, trong đó nó chỉ định đích mà mỗi gói sẽ đi đến. BGP chịu trách nhiệm định hướng các gói tin trên con đường nhanh nhất đến đích của chúng. Nếu không có BGP, các gói IP sẽ "nhảy" trên Internet một cách ngẫu nhiên từ AS đến AS, giống như một người lái xe đang cố gắng đến đích bằng cách đoán những con đường sẽ đi.

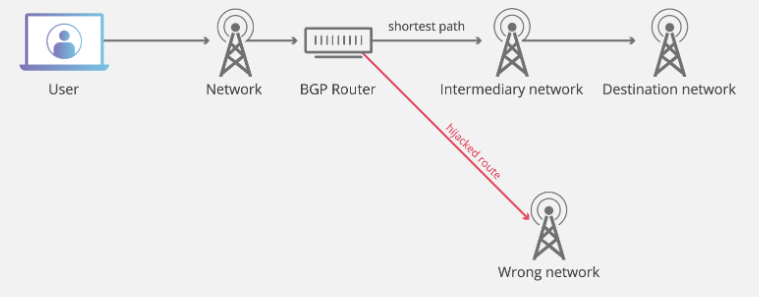

Tấn công BGP

Vì BGP được xây dựng dựa trên giả định rằng các AS được kết nối với nhau luôn nói thật về địa chỉ IP chúng sở hữu mà không thể xác minh thông tin đó có thật hay không, hacker có thể lợi dụng "lòng tin" đó để chiếm quyền sở hữu một dải IP không phải của mình nhằm các mục đích khác nhau như làm mất dịch vụ, chặn bắt lưu lượng…. Tuy nhiên, để có thể tấn công, những kẻ tấn công cần phải kiểm soát hoặc xâm nhập một bộ định tuyến BGP nối giữa hai hay nhiều AS khác nhau, việc mà ít ai có thể làm được. Thực tế, một số cuộc tấn công do chủ sở hữu mạng thực hiện.

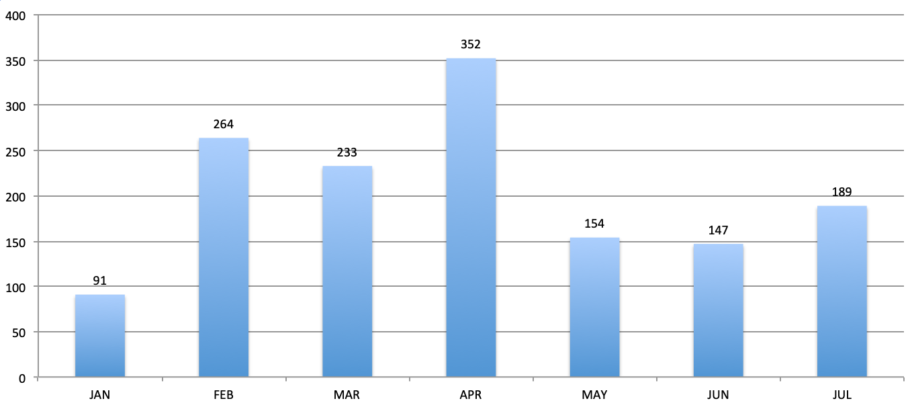

Ví dụ , năm 2008, Pakistan Telecom (AS 17557) đã tạo một thông báo BGP trái phép tới dải IP 208.65.153.0/24 thuộc về YouTube (AS36561). Việc này khiến gần như toàn bộ lưu lượng mạng của Youtube bị chuyển đến Pakistan, khiến người dùng trên toàn thế giới không thể truy cập trong vòng 2 tiếng đồng hồ

Năm 2015, ở hội nghị BlackHat , một hacker đã xuất bản nghiên cứu cách bẻ gãy giao thức HTTPS bằng phương pháp tấn công BGP

Tháng 4 năm 2020 , Một cuộc tấn công BGP lớn đã ảnh hưởng đến các công ty như Akamai, Amazon và Alibaba vào ngày 1 tháng 4 năm 2020. Do một người dùng mạng Rostelecom khởi xướng, cuộc tấn công đã gây ra gián đoạn dịch vụ trên toàn thế giới. Hiện tại vẫn chưa biết có bao nhiêu dữ liệu đã bị rò rỉ hoặc vì mục đích gì.

Tháng 9 năm 2020 nhiều dải IP bị thông cáo sai bởi Telstra (Úc) đã gây ra các đường vòng dữ liệu kéo dài qua công ty này vào tháng 9 năm 2020. Telstra sau đó đã xin lỗi về hành vi chiếm đoạt không chủ ý, nói rằng sự cố là do thử nghiệm xác minh sau để giải quyết một lỗi phần mềm không liên quan. Mặc dù sự cố này có thể gây ra các vấn đề kết nối trên diện rộng, nhưng không có dữ liệu hoặc thông tin nào bị nghi ngờ đánh cắp.

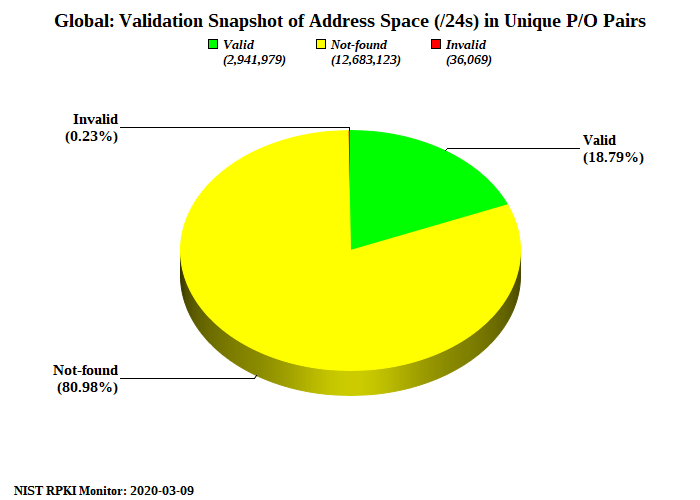

Tuy nhiên, có một số cách để khắc phục lỗ hổng. Cách tiếp cận chính là RPKI. Đây là một hệ thống được thiết kế để xác nhận rằng các thông báo về lộ trình BGP chỉ có thể được thực hiện bởi một tổ chức có thẩm quyền đưa ra thông báo đó (như chủ sỡ hữu AS/ dãy IP đó). Tuy nhiên, RPKI là một giao thức tự nguyện, và theo NIST, có hơn 80% không gian địa chỉ chưa áp dụng RPKI.

Nguồn tham khảo:

Cloudflare,NIST , InternetSociety, Wikipedia